ActiveDirectory 設定-3- [ActiveDirectory]

今回は「グループポリシー」の設定による

フォルダリダイレクトについて。

突然ですが、PCって突然壊れるものですよね![]()

更にホームユースで定期的なデータバックアップを

各個人に任せてもまず行わない(できない)![]()

そんな状態でHDDが故障したりしたら、大事なデータが無くなって大騒ぎです。

各個人のデータをサーバ上に一元管理してこれを定期的にバックアップする事が出来れば、あまり手間をかけずに最悪の事態を回避できる![]()

そこで、マイドキュメントをサーバ上の共有フォルダにリダイレクトしてこれを実現させる。

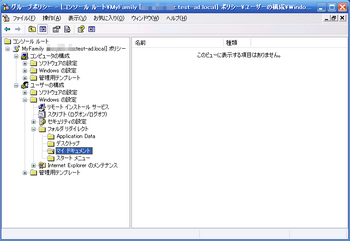

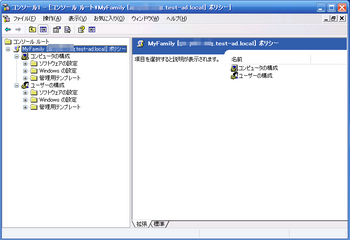

「ユーザ構成」-「Windowsの設定」-「フォルダリダイレクト」-「マイドキュメント」のプロパティを開く。

(「グループポリシー」の設定は「ActiveDirectory 設定-2-」の記事参照)

設定「基本-全員のフォルダを同じ場所にリダイレクトする」を選択し、

更に、対象のフォルダの場所「ルートパスの下に各ユーザのフォルダを作成する」を選択

ルートパスにはサーバ共有フォルダのフォルダリダイレクト先を指定する。

上記設定を行うと、 ルートパスで指定したフォルダにユーザ名のフォルダが作成され、

更にその下にマイドキュメントフォルダが作成され、リダイレクトされる。

(クライアントPCの各ユーザのマイドキュメントフォルダの内容が全てここに保存され一元管理できる)

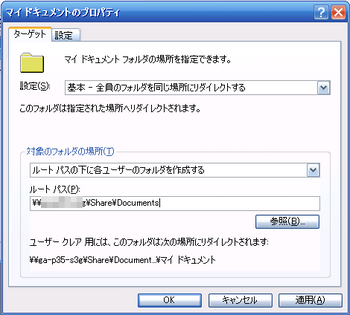

![]() 「設定」タブの「ユーザにマイドキュメントに対して排他的な権限を与える」にチェックが付いた状態だと該当ユーザ以外はアクセスが拒否されてしまい、データバックアップ時に不便である為チェックを外す。

「設定」タブの「ユーザにマイドキュメントに対して排他的な権限を与える」にチェックが付いた状態だと該当ユーザ以外はアクセスが拒否されてしまい、データバックアップ時に不便である為チェックを外す。

(後で必要に応じでアクセス権を設定)

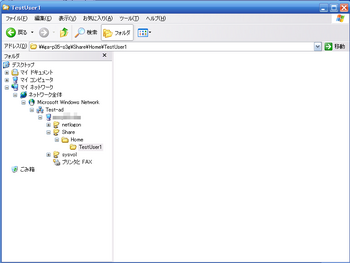

これで、クライアントPCにログオンすると、マイドキュメントフォルダの場所がサーバ上の設定フォルダになる。(マイドキュメントのプロパティからフォルダの場所を見れば確認できる)

以上、フォルダリダイレクトについてでした。

ActiveDirectory 設定-2- [ActiveDirectory]

今回は「グループポリシー」の設定について。

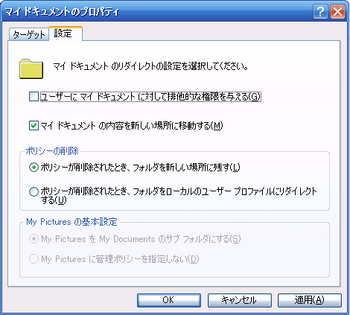

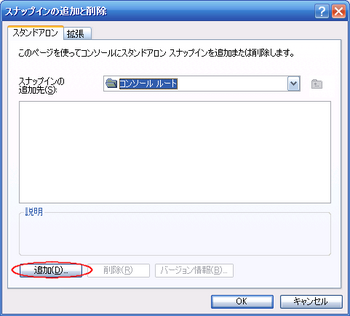

まずリモート管理PCの「ファイル名を指定して実行」で「MMC」と入力し、Microsoft 管理コンソールを起動する。

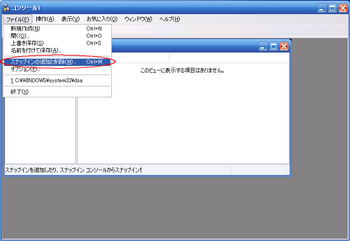

「ファイル」-「スナップインの追加と削除」をクリック。

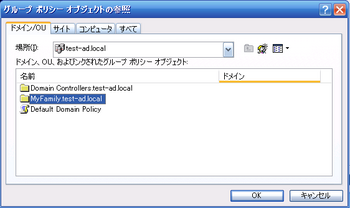

「追加」を選択し「グループポリシーオブジェクトエディタ」を追加する。

(追加先はActiveDirectoryを選択する。我が家では「MyFamily」という組織単位を作成しユーザを管理しているので、今回はここに追加)

このポリシーを編集することでユーザ環境の設定が行える。

今回はここまで![]()

ActiveDirectory 設定-1- [ActiveDirectory]

今回は「ホームフォルダ」の設定について。

まず、ホームフォルダとなるフォルダを作成する。

ここではサーバに作成した共有フォルダ「Share」内に\Home\TestUser1を作成。

(共有フォルダの作成は過去の記事「Samba4によるActiveDirectory 機能実装-8-」参照)

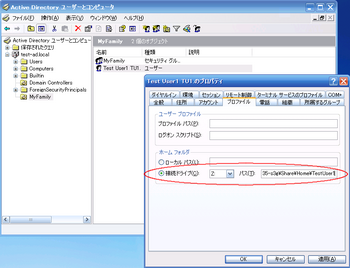

続いてリモート管理PCで「ActiveDirectory ユーザーとコンピューター」を実行する。

(詳細は過去の記事「Samba4によるActiveDirectory 機能実装-6-」参照)

ユーザのプロパティからプロファイルタブを選択する。

この中の「ホームフォルダ」接続ドライブを選択しドライブ番号と先に作成したホームフォルダへのパスを入力する。

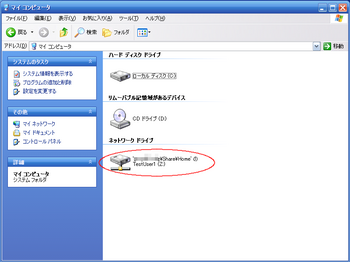

設定を保存し、設定したユーザ(今回の場合はTestUser1)でログオンすると、

z:にネットワークドライブとしてホームフォルダが割り当てられる。

我が家の場合、ホームフォルダのアクセス権を該当ユーザ-フルアクセス、ドメインユーザ-読み取り専用に設定し、家族間でのデータのやり取りに活用している。

以上、ホームフォルダの設定でした。

Samba4によるActiveDirectory 機能実装-9- [ActiveDirectory]

過去の記事の通りActiveDirectoryとして設定したSamba4は端末より

# /usr/local/samba/sbin/samba と入力すれば起動できる。

しかし、これでは再起動したとき等いちいちコマンドを入力しなくてはならず面倒である。

そこでこれをサービスに登録し自動起動させる。

CentOS7ではsystemctlコマンドを使用して登録するのが基本のようだが、xxx.serviceファイルが見当たらない

どうしても見つからないので、このファイルの作成から始める。

(ソースコンパイルからのインストールでは作成されないのか??)

/usr/lib/systemd/system フォルダに samba.service ファイルを作成する。

ファイルには以下を入力し保存する。

(vncserver@.serviceを参考に作成。これまた、この内容で良いのか自信無し

[Unit]

Description=Samba Active Directory Domain Controller Daemon # このサービスの説明

After=network.target # ネットワーク接続後に起動

[Service]

Type=forking

PIDFile=/usr/local/samba/var/run/samba.pid

ExecStart=/usr/local/samba/sbin/samba # 起動コマンド

[Install]

WantedBy=multi-user.target

端末より

# systemctl start samba.service

# systemctl enable samba.service

以上で、自動起動設定完了

Samba4によるActiveDirectory 機能実装-8- [ActiveDirectory]

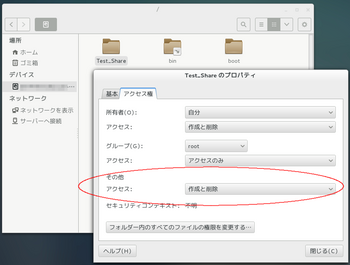

まず適当なところに共有用のフォルダを作成し、

そのフォルダのアクセス権をEveryone フルアクセスに変更する。

今回はTest_Shareフォルダを作成。

GUIによるアクセス権の変更方法は

フォルダ - 右クリック - プロパティ の「アクセス権」タブより

「その他アクセス」を「作成と削除」に変更し閉じる。

続いてSamba共有設定。

/usr/local/samba/etc/smb.conf を編集する。

尚、ActiveDirectoryを構築するとデフォルトで以下のように

「netlogon」、「sysvol」が共有されている。

# Global parameters

[global]

workgroup = TEST-AD

realm = TEST-AD.LOCAL

netbios name = xxxxxxxx

server role = active directory domain controller

dns forwarder = xxx.xxx.xxx.xxx

[netlogon]

path = /usr/local/samba/var/locks/sysvol/test-ad.local/scripts

read only = No

[sysvol]

path = /usr/local/samba/var/locks/sysvol

read only = No

これに上で作成したTest_Shareフォルダを

Shareとして共有する設定(以下の内容)をsmb.conf 末尾に追記する。

[Share]

path = /Test_Share

read only = No

ネットワーク一覧に表示されない隠しフォルダとなる。

Samba4を再起動すると上記設定が有効になりフォルダが共有される。

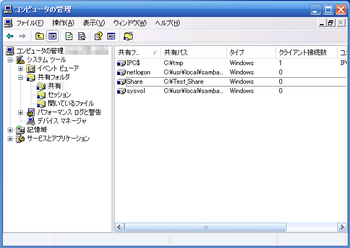

リモートからGUIによる共有フォルダのアクセス権の設定

Windowsクライアントより

「管理ツール」-「コンピュータの管理」を起動し、

管理するコンピュータをADサーバに変更する。

「システムツール」ツリーの「共有」内に上で共有した

「Share」フォルダが存在する筈である。

これを右クリック - プロパティ の「セキュリティ」タブより

Windowsフォルダのセキュリティ設定と同じ要領で必要なアクセス権を設定する。

(初期状態ではEveryone フルコントロールが与えられている筈)

今回はここまで

Samba4によるActiveDirectory 機能実装-7- [ActiveDirectory]

今回はこのユーザに設定するパスワードについて。

Samba4のActiveDirectoryではユーザを作成した際、複雑なパスワード設定を要求してくる

そこで、グループポリシーの設定を変更して簡単なパスワードを許可しようとしてもうまくいかない

どうやらSamba4ではグループポリシーのパスワードに関する設定は無効で、

サーバにてsamba-toolを用いて設定を行う必要があるようだ。

サーバの端末より

# /usr/local/samba/bin/samba-tool domain passwordsettings set --complexity off

# パスワードの複雑性を無効に設定する場合

# /usr/local/samba/bin/samba-tool domain passwordsettings set --min-pwd-age=0

# パスワードの変更禁止期間を無効に設定する場合

# /usr/local/samba/bin/samba-tool domain passwordsettings set --max-pwd-age=0

# パスワードの有効期間を無期限に設定する場合

# /usr/local/samba/bin/samba-tool domain passwordsettings set --min-pwd-length=3

# パスワードの長さを3文字以上に設定する場合

これで、複雑すぎるパスワードの要求を緩和できる。(↑ホームユースではこれくらいで十分?)

パスワードに関する設定の確認は

端末より

# /usr/local/samba/bin/samba-tool domain passwordsettings show

Password informations for domain 'DC=sheepdog,DC=kennel'

Password complexity: on # パスワードの複雑性

Store plaintext passwords: off # 暗号化を元に戻せる状態でパスワードを保存

Password history length: 24 # パスワードの履歴保持

Minimum password length: 7 # パスワードの長さ

Minimum password age (days): 1 # パスワードの変更禁止期間(日)

Maximum password age (days): 42 # パスワードの有効期間(日)

↑この内容はセットアップ直後の初期状態

今回はここまで

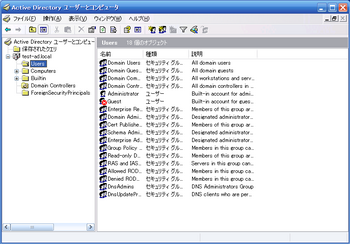

Samba4によるActiveDirectory 機能実装-6- [ActiveDirectory]

ActiveDirectoryのユーザ管理をGUI環境で行う。

まずサーバを管理するクライアントにリモート サーバー管理ツール(RSAT)をインストールする。

クライアントPCにて

以下のサイトからツールをダウンロード。

http://www.microsoft.com/ja-jp/download/details.aspx?id=39296

(Windows 8.1 用)

http://www.microsoft.com/ja-jp/download/details.aspx?id=7887

(Windows 7 Service Pack 1 (SP1) 用)

ダウンロードしたらインストールする。

インストールが完了したら

コントロール パネル - システムとセキュリティ - 管理ツール より「Active Directory ユーザーとコンピューター」を実行する。このツールでドメインに所属するユーザやグループの管理をGUIで行える(私にとっては非常に便利)。

今回はここまで

Samba4によるActiveDirectory 機能実装-5- [ActiveDirectory]

ActiveDirectoryセットアップ直後は

Windows Server 2003の管理レベルで動作する。

機能レベルの確認方法は

端末より

# /usr/local/samba/bin/samba-tool domain level show

Domain and forest function level for domain 'DC=test-ad,DC=local'

Forest function level: (Windows) 2003

Domain function level: (Windows) 2003

Lowest function level of a DC: (Windows) 2008 R2

新しい方が利用できる機能なども多いようなので、

これをWindows Server 2008 R2 に上げる。

端末より

# /usr/local/samba/bin/samba-tool domain level raise --domain-level 2008_R2 --forest-level 2008_R2

Domain function level changed!

Forest function level changed!

All changes applied successfully!

再度機能レベルの確認を行い、

ドメインとフォレストの機能レベルが(Windows) 2008 R2となっていることを確認し完了

以上、ActiveDirectoryの機能レベルを変更するでした。

Samba4によるActiveDirectory 機能実装-4- [ActiveDirectory]

(この設定で合っているのかいまいち解らない

/etc/dhcp/dhcpd.conf 設定ファイルを編集

・

・

・

・

# Use this to enble / disable dynamic dns updates globally.

ddns-update-style interim; ← コメントアウト外してinterimに設定

# 動的更新するゾーンの情報を設定する

zone test-ad.local. { # 正引き

primary xxx.xxx.xxx.xxx; ← DNSサーバのアドレスを設定

}

zone xxx.xxx.xxx.in-addr.arpa. { # 逆引き

primary xxx.xxx.xxx.xxx; ← DNSサーバのアドレスを設定

}

・

・

・

・

変更内容を保存し、DHCP機能を再起動する。

標準の設定方法は過去の記事「DHCP機能の実装」を参照。

今回はここまで

Samba4によるActiveDirectory 機能実装-3- [ActiveDirectory]

IPアドレスを固定値で設定し、

DNSサーバーに自局(127.0.0.1)を設定する。

設定方法は過去の記事「ネットワーク設定」を参照。

2.Samba起動。

端末より

# /usr/local/samba/sbin/samba

3.ファイアウォールを無効化する。

ActiveDirectoryでは多数のポートを使用するため、テストの段階では問題の切り分けに不都合が生じるのを防ぐためファイアウォールを無効化する。

設定方法は過去の記事「ファイアウォール無効化」を参照。

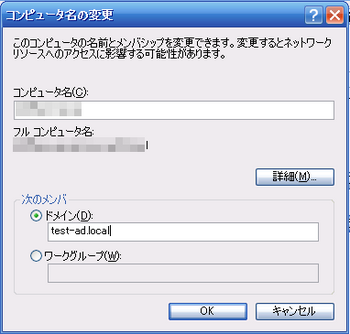

4.クライアントをドメインに参加させる。

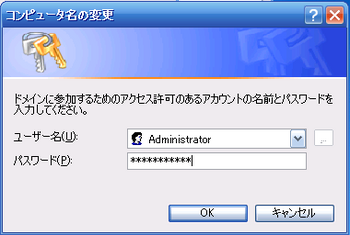

クライアントPC(テストに使用したのはWindowsXP)をドメインに参加させる。

ユーザ名「Administrator」と先に設定したパスワードを入力する。

無事ドメインに参加できた

今回はここまで